Duqu2.0是现今为止最为复杂的蠕虫,广泛应用于各种APT攻击事件中。全球知名网络安全公司——卡巴斯基实验室经常会披露各机构遭APT攻击,但是这次却亲身感受了下,且被攻击长达数月未察觉。

FreeBuf百科:Duqu

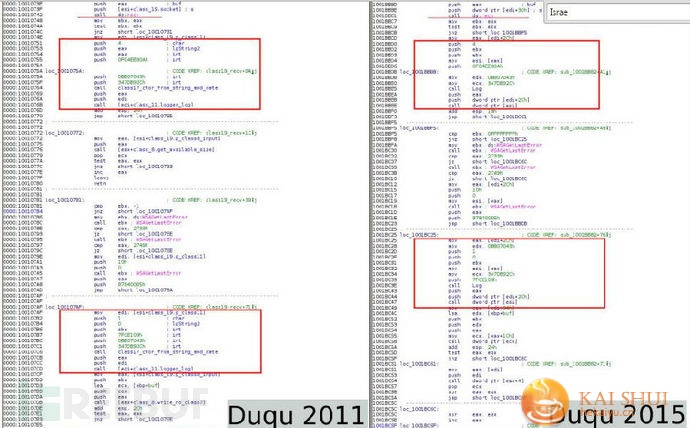

Duqu最早出现在2011年9月,是继Stuxnet蠕虫后最为恶性的一种可窃取信息的蠕虫,大多数Duqu出现在工控系统中。它是一非常复杂的恶意程序,利用了大量的0day漏洞和恶意软件。安全研究员发现Duqu2.0的目标主要是新近P5+1的伊朗核武器谈判和IT安全公司,当然还不止这些,西方国家、亚洲国家、中东国家也在他们的攻击范围之内。

据卡巴斯基实验室的研究员人员的调查发现Duqu2.0使用的0day主要有以下3种:

·CVE-2015-2360; ·CVE-2014-4148; ·CVE-2014-6324;

卡巴斯基实验室被Duqu2.0入侵长达数月

卡巴斯基实验室在检测高级持续性攻击(APT)新技术时,无意中发现了Duqu2.0的入侵行为,专家确定Duqu2.0应该已经在公司的网络中潜伏数月了,同时表示卡巴斯基的用户或合作伙伴的信息没有收到威胁。

此次攻击应该是以钓鱼攻击(罪恶的源头)开始的,攻击者先从亚太地区一小公司职员入手的,通过钓鱼攻击层层地入侵,直至入侵卡巴斯基实验室的内网。

检测到Duqu2.0的入侵之后,卡巴斯基实验室就开始了大规模的内部审计,并且一直还在持续审计中。之所以做出了规格如此高的审核,就是因为他们也认为Duqu2.0是极其复杂的恶意程序,稍有不慎就有可能被趁机而入了。

新型的Duqu和2011年出现的变种很像,还有一个比较有趣的现象是Duqu2.0的幕后黑手似乎只在周六的时候不工作,不信请看下面的时间戳:

Duqu2.0不会建立任何on-desk文件,也不会生成注册表目录,它是一种基于内存的应用程序,因此很难检测到;另外它与控制服务器通信时所使用的系统也很复杂,它不会直接与C&C服务器进行通信,而是会先在网关和防火墙处安装恶意驱动,然后将所有流经内部网络的流量发送到攻击者C&C服务器上。这样一经混合,就很难被检测到了。

为什么攻击卡巴斯基实验室?

1、可能是想窃取卡巴斯基实验室的技术信息,旨在下次发动间谍攻击的时候不被检测到;

2、可能是对卡巴斯基的调查感兴趣,因为公司中有很多有价值的数据。

卡巴斯基发文回应

为了安抚公司的客户和合作伙伴,并找回一点面子,卡巴斯基实验室创始人、执行总裁Eugene Kaspersky本人在Forbes网站上专门写了一篇文章《Why Hacking Kaspersky Lab Was A Silly Thing To Do》(为什么黑卡巴斯基的行为是愚蠢的):

“这次攻击很明显是一次国家支持的工业间谍行动,因为对手用了“极为创新和先进”的恶意软件,而其中的手法也很叫绝,并且代价高昂,需要很多时间和人力来琢磨和开发。 这种攻击并不明智:你偷我的源代码有意义大吗?软件总是在不断进步的嘛,偷来的代码很快就会过时。这么想了解我们公司内部怎么运作和技术机密?这里当然是有些机密的,但是并没有什么速成宝典,一切都是我们的人艰苦努力的成果而已,如果有兴趣可以多做技术交流,而且我们也一直在对外授权很多技术。”

完整报告点我!

* 参考来源securityaffairs,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)