知名反诈骗网络安全公司TrapX 发现了医疗领域一个新近流行的攻击手段,可以将这类攻击手段称为医疗劫持,或者MEDIJACK。攻击主要体现在黑客通过渗透进入未打补丁或者老旧的医疗设备系统,从而做更多坏事。

医疗数据泄露的祸首

大家可能还记得Anthem和CareFirst那两次数据泄露事故,仔细算来今年医疗行业已经经历了大量的类似事件,漏洞百出的医疗网络广受诟病。但是,却尚没有报道能指出,其实医疗设备上存在的安全隐患才是这些数据泄露事故的源头。倘若不加以遏制,这类事件以后还可能继续发生。

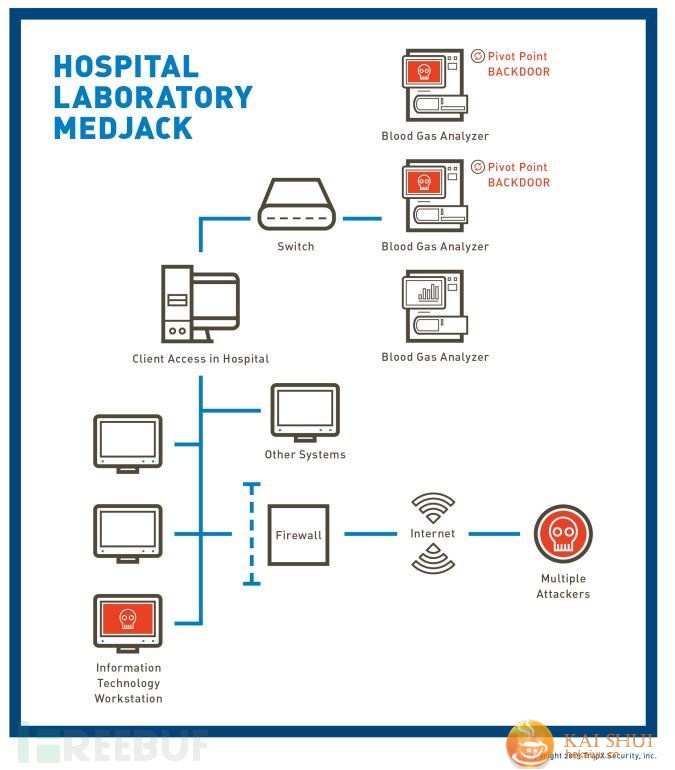

Trapx公司发现,其实大多数医疗组织的机器设备及网络都存在漏洞,无法保证没有MEDIJACK攻击发生过。医疗系统的主干网络被渗透,很可能是因为医疗设备老旧,或者系统没打补丁。如血液分析仪和X光扫描仪等设备连上外网后,黑客会在设备种下后门。

Trapx的总经理Carl Wright写了一封邮件给SCMagazine:

“我们的研究人员发现,黑客通过设定多种攻击模式,可以制造出专门针对特殊的医疗设备的攻击手段。结合医疗诊断和补救的难度,以及设备里面储存的高价值医疗数据来看,医疗设备是黑客们近乎完美的猎物。”

对设备供应商和医疗组织的思考

TrapX剖析研究了他们发现的各种案例,他们发现大多数医院其实都使用了强悍的防火墙和完美的安全解决方案来辅助IT部门工作。但讽刺的是,最重要的医疗设备的安全却无人问津。

通常情况下,医疗设备一旦运行后,连续奋战很多天都不会关闭。这种情况就导致即使是专业检测人员,也不能全面检查设备操作系统的安全。

“每一场因为外网攻击导致设备遭受病毒感染的事件,在美国都是很严重的事故。这些事件会被医疗机构归类为HIPAA(健康保险携带和责任)的安全事故。鉴于当今环境下,病人的数据很容易受到黑客的威胁,医疗设备制造商需要推广他们遏制风险的策略,以便阻止数据泄露的发生,这样医院才能更好更安全地为病人服务。”

Wright建议,这些受MEDIJACK风险威胁的医疗组织,应该设计出更好的安全策略。此外,专业安全人员必须尽力取得设备供应商的支持,共同来抵御这类攻击。每台设备的生命周期也应该做好标准化,供应商自己也需要确认是否要给设备使用数字签名软件,更换新设备的频率也是个要引起重视的问题。

*参考来源:SA