我们在这里分析下前几年的APT案例——黑客组织春龙(Spring Dragon)发起的“Lotus Blossom行动”。

黑客组织Spring Dragon

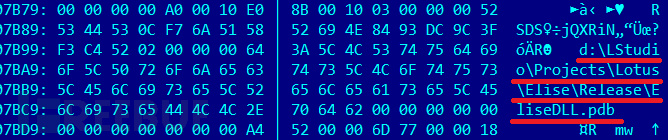

这个攻击事件来源2012年出现的Elise代码库的调试字符串的特征(d:/lstudio/projects/lotus/Elise…)。

在前几年,黑客组织Spring Dragon最为人津津乐道的就是对CVE-2012-0158漏洞的利用。而如今他们又开始了钓鱼挂马,利用web漏洞攻击网站,以及重定向用户的Flash升级请求到恶意网站进行水坑攻击。该组织的钓鱼工具包里有PDF的exp,Adobe Flash Player的exp,以及从不太出名的Tran Duy Linh工具包提取的CVE-2012-0158漏洞的exp。当Spring Dragon的APT行动把大家的注意吸引到越南的黑客事件上时,我们突然发现他们似乎还准备了混合使用exp的战术来攻击越南(VN)、台湾(TW)、菲律宾(PH)等后缀的网站。

攻击案例

接下来,我们来看看几个新的攻击案例

第一个案例

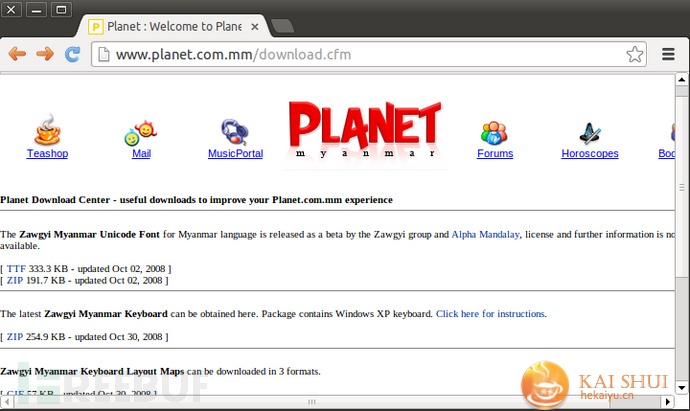

Spring Dragon的黑客手段可不只有交叉钓鱼,他们也会渗透WEB网站做坏坏的事。在某次黑客攻击案例中,他们替换了某网站提供下载的Myanma字体的安装包。你可以看到,在上面的图中,在2012年Planet Myanmar网站曾提供该字体安装包的下载,所有的zip文件下载URL都指向一个有毒的zip安装包:Zawgyi_Keyboard_L.zip。解压这个zip文件会释放一个setup.exe,里面附带了一些后门组件,包括Elise“wincex. dll” (文件MD5值:a42c966e26f3577534d03248551232f3,检测结果:Backdoor.Win32.Agent.delp)。

在受害者无意中启动它时,会向外发出一个典型的Elise式Get请求:

GET /%x/page_%02d%02d%02d%02d.html

就像上面讨论“Lotus Blossom行动”的文章里写的那样。

第二个案例

在2014年11月,还有一个黑客攻击案例是利用CVE-2014-6332漏洞的exp,其中包含一个VBS恶意脚本以及变种payload。在2012年6月,该组织还在这个网站上挂了了某PDF漏洞的exp(CVE-2010-288),文件名为:“Zawgyi Unicode Keyboard.pdf”。其实在早些时候,他们也曾挂了这个PDF漏洞的exp,只是当时用的名字不一样而已。

在2011年11月,他们还曾用“台灣安保協會「亞太區域安全與台海和平」國際研討會邀 請 函_20110907. pdf”、“china-central_asia.pdf”、“hydroelectric sector.pdf”,以及伪装成来自政府机构的信函名等手段来诱惑人点击。

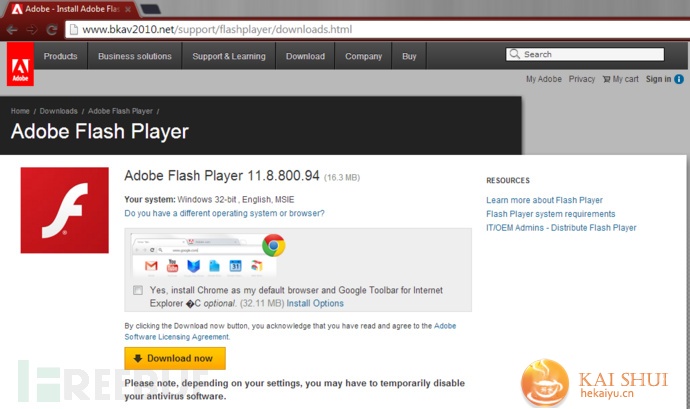

还有就是,我们观察到Spring Dragon针对政府目标进行APT攻击时,一般会把用户重定向到下载Flash安装包的网站。

如图所示,这个网站将用户重定向到一个典型Elise后门的flash安装包下载的网站,后门文件会与“210.175.53.24”主机交互,并向该主机发出GET请求包:“GET /14111121/page_321111234. html HTTP/1.0”。

至于用户在网站下载行为的重定向过程如下:

hxxp://www.bkav2010.net/support/flashplayer/downloads.htm ==> hxxp://96.47.234.246/support/flashplayer/install_flashplayer.exe (Trojan-Dropper.Win32.Agent.ilbq)。

这次黑客攻击有效地利用了他们过去用烂的CVE-2012-0158漏洞的exp。Spring Dragon通过普通的手法,做出了更多创造性APT攻击。